1 августа, 2012

от Оксана Санникова

Как инженера по работе с партнерами Cisco, отвечающего за направление «Безопасность», меня довольно часто просят поделиться опытом, посоветовать тренинг или материалы для подготовки к лабораторному экзамену Cisco CCIE Security. В этом небольшом опусе я решила аккумулировать свои рекомендации по подготовке к сдаче данного экзамена. Надеюсь, что эту информацию найдут для себя полезной как кандидаты, уже близкие к сдаче лабы, так и те, кто только начинает подготовку. Возможно, кому-то эта статья поможет сдать экзамен с первой попытки.

Информационная безопасность (ИБ) – одна из наиболее динамично развивающихся отраслей в ИТ. Новые технологии требуют новых подходов к обеспечению ИБ, профиль угроз постоянно меняется. Обеспечение ИБ неизменно занимает одно из первых мест среди задач любой организации, поэтому спрос на специалистов в области ИБ не угасает.

Cisco Certified Internetwork Expert является одним из самых престижных профессиональных статусов в ИТ индустрии. В настоящее время статус CCIE можно получить по одной из восьми специализаций. Сертификация CCIE Security появилась в 2002 году, и считается одной из самых сложных. На сегодняшний день в мире насчитывается около 3600 специалистов CCIE Security (данные на апрель 2012 г).

Как новоиспеченная обладательница заветной шайбочки, могу вас уверить, что для меня результат стоил затраченных усилий. Я сдала экзамен с третьей попытки, и в процессе подготовки проработала материалы различных центров подготовки, а также перепробовала множество методов обучения.

Итак, давайте начнем с общих рекомендаций, а затем перейдем к частным.

У моего котэ мотивация на высоте

Мотивация

У каждого инженера, вступившего на тернистый путь подготовки к экзамену, есть для этого свои причины и доводы. Главное, чтобы вы четко определили для себя, зачем вам нужен статус CCIE. Без сильной мотивации очень сложно достичь результата, т.к. подготовка к экзамену требует большого вложения времени, сил и материальных средств.

Структурированный подход

Достаточно тяжело совмещать подготовку с работой. У меня наиболее активным этапом подготовки были 2 последних месяца перед каждой попыткой. Последние 2-3 недели перед экзаменом нужно целиком посвятить занятиям, что называется, с отрывом от производства, по 8-10 часов в день.

Я составила календарный план подготовки по дням, включая выходные, в котором четко определа темы и задания для проработки на каждый день, а также время для занятий, и строго придерживалась этого плана. Важно предусмотреть дополнительное время на случай, если тема «не идет», или возникли проблемы при выполнении лабораторных заданий.

С чего начать?

Помню, после сдачи письменного экзамена, я вообще не знала, за что хвататься. Самое главное для меня в этот момент было – понять свой технический уровень, чтобы грамотно спланировать дальнейшую подготовку. Вдумчиво прочитайте Blueprint и Lab Exam Checklist и определите пробелы в ваших знаниях. Посмотрите на список оборудования, используемого на экзамене, и версии ПО. Ответьте на вопросы – насколько глубоко вы понимаете каждую из технологий, есть ли уже опыт внедрения данных технологий на практике, есть ли опыт работы с оборудованием? Исходя из своих ответов, планируйте время на каждую тему. Не забудьте оставить 2-3 дня перед экзаменом, чтобы просто отдохнуть. Отдых перед серьезным испытанием – залог успешной сдачи, поверьте человеку, сдававшему 3 раза 🙂

Ведите свой собственный конспект или блог, куда пишите основные тезисы по темам, примеры конфигураций, баги, с которыми довелось столкнуться, и свои ошибки. Невозможно передать словами, как мне это помогло в дальнейшем. Объем информации для проработки очень велик, 1000-страничные руководства по настройке (Configuration guides) лишний раз перечитывать не станешь, «чтобы память освежить», а конспект как нельзя лучше подойдет для повторения пройденного материала.

Для более эффективной подготовки к экзамену найдите себе напарника или группу единомышленников. Идеально, если это будет инженер с аналогичным уровнем подготовки, которого вы знаете лично. Работа в паре (или группе) значительно облегчает подготовку, вы будете тянуться друг за другом, обсуждать задания и решения, делиться полезными ссылками и опытом. Как говориться, “одна голова хорошо, а две лучше”! 😉

Учебные материалы

Существует два основных обучающих вендора, выпускающих курсы для подготовки к CCIE Security: Internetwork Expert и IPexpert, — а также книга Юсуфа Байджи с примерами лабораторных заданий. По уровню сложности заданий (от сложного к легкому) их можно классифицировать следующим образом: IPexpert, INE, Yusuf. Есть еще Netmetric Solutions, но я их материалами не пользовалась, хотя слышала хорошие отзывы.

Я свою подготовку начала с INE, прорешала Volume 1 и лабораторные со сложностью 6-8 из Volume 2 (чтобы наверняка, лучше прорешать на 2 раза), и только после этого – лабы Юсуфа, т.к. они больше всего по сложности и структуре похожи на реальный экзамен. У INE очень хорошо расписана теория и приведены понятные детальные решения. Также рекомендую посмотреть их видеокурс INE Advanced Technology Class Video Course.

IPexpert нам даже снится

К третьей попытке я готовилась по материалам IPexpert, прорешала лабы из Volume 2. Уровень сложности у них не указан, но, по опыту могу сказать, что сложность сценариев возрастает с порядковым номером. У меня сложилось впечатление, что они гораздо сложнее экзамена и очень похожи друг на друга, но не такие прямолинейные, как лабы INE. Лабы IPexpert заставляют думать над порядком выполнения заданий, выстраивать логику. В целом, 2-3 лабы IPexpert стоит прорешать, даже если вы готовитесь по материалам INE.

Большого внимания при подготовке требует изучение различных типов атак и методов их предотвращения. В данном вопросе лучше опираться на материалы и примеры с www.cisco.com В конце статьи приведены ссылки на полезные материалы по этой теме. Вообще, изучение документации Cisco и запоминание, где какие примеры и документы находятся – отдельная задача при подготовке.

Где взять оборудование?

Конечно же, идеально собрать свой собственный рэк на реальном оборудовании. Но если такой возможности нет – не беда, есть другие варианты.

Вариант «для бедных» – эмуляция работы реального оборудования. Оборудование и ПО для 3-ей версии экзамена можно сэмулировать в Dynamips, про это есть много информации на форуме. Большая часть функционала будет работать, но некоторые функции коммутаторов Catalyst не эмулируются. Для 4-ой версии часть оборудования пока не эмулируется (например WLC), так что первопроходцам придется искать другие пути.

В целом, этот вариант подготовки можно рекомендовать виртуозам по игре в бубен, ловящим кайф от траблшутинга всего подряд и как попало. Слишком много сил и времени нужно потратить, чтобы эмулированная топология «взлетела», а работать все равно будет нестабильно. Мне глюки GNS-а быстро стали действовать на нервы, и я принялась искать другие варианты.

Вариант «для богатых» — аренда река. Конечно же, INE и IPexpert предлагают рэки в аренду для подготовки по своим топологиям. Есть и сторонние конторы, предлагающие рэки подешевле. Можно найти предложения по аренде рэка 24×7 в пределах 150$.

Буткампы – нужны ли они?

По своему опыту могу сказать, что буткампы стоят потраченных денег, особенно если за вас платит работодатель 😉 Но на буткамп нужно идти уже подготовленным, желательно за месяц-полтора до экзамена, чтобы было время провести работу над ошибками. Такие тренинги позволяют окунуться в лабораторную атмосферу, проверить свое умение решать задания на скорость, сложность и совместимость различных технологий. Но два самых главных преимущества любого живого тренинга – возможность задавать вопросы инструктору и общение с другими кандидатами. Вы встретите таких же как вы инженеров, с примерно таким же уровнем подготовки, которые тоже будут сдавать экзамен в ближайшие 2 месяца после тренинга.

Так как я искала буткампы еще для 3-ей версии экзамена, сейчас эта информация может для многих оказаться уже неактуальной, но на всякий случай, поделюсь.

Для подготовки я ездила на CCIE Security One Week Lab Boot Camp от IPexpert, предварительно прослушав INE Advanced Technology Class Video Course и прорешав INE Workbook 1&2. Буткамп включает 4 mock-лабы, которые нужно решить за неделю, в нем есть задания на траблшутинг и в целом лабы очень разнообразные и сложные. Есть еще 5-Day CCIE Security (3.0) Lab Preparation Boot Camp, который включает в себя объяснения инструктора по технологическим топикам с демонстрацией решений. Сами студенты ничего не настраивают руками. Вроде бы, для 4-ой версии IPexpert собирается поменять структуру тренинга и включить в него лабораторные упражнения для студентов. Однако хорошей и более дешевой заменой такому тренингу может быть INE Advanced Technology Class Video Course.

Считаю, что у IPexpert на момент написания статьи самый лучший буткамп, сценарии включают задания на траблшутинг и качество лабораторных заданий очень высокое. Но есть и минус – его не проводят в России.

В России буткампы проводит компания Fastlane при наборе группы от двух человек, но тренинг стоит дороже. Структура тренинга тоже отличается. В начале каждого дня короткий инструктаж, разбор некоторых примеров, в конце дня – анализ проделанной за день работы. На все задания есть решения, и их можно посмотреть после выполнения каждого из заданий. В последний день курса – полноценная лаба на целый день, решение которой можно смотреть только после окончания всей лабы. Еще один день можно дополнительно выделить под обсуждение теоретических вопросов с инструктором и ответов на всевозможные вопросы, а также на обсуждение рекомендаций по сдаче экзамена.

Сдаем экзамен

Вот и наступил долгожданный день лабы. Как сдавать, чтобы сдать?

CLI — наше все!

Если к моменту сдачи пришло чувство уверенности в знании и понимании технологий, то главными сложностями на экзамене для вас станут управление временем и управление стрессом. Еще раз отмечу, что очень важно накануне выспаться и отдохнуть, приехать на место сдачи заранее и не забыть взять с собой паспорт.

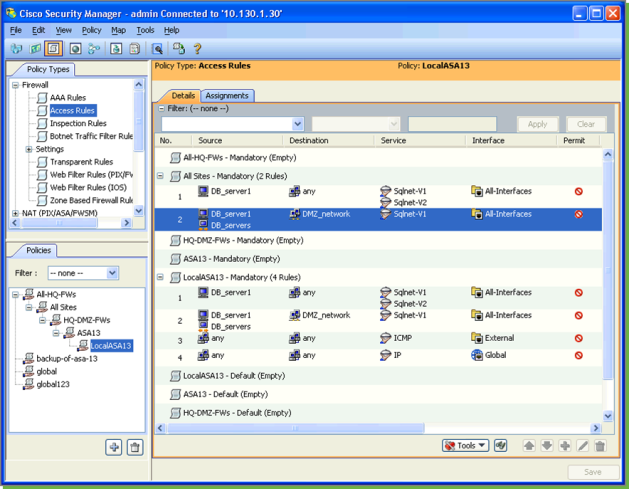

Секции экзамена включают в себя следующие разделы: Firewalls (ASA, ZFW, CBAC), VPN, IPS, Identity Management, Control Plane and Management Plane, Advances IOS Security, Attack Mitigation. В 3-ей версии экзамена CCIE Security задания пока выдаются в печатном виде, в четвертой же версии все материалы будут доступны только в электронном виде.

Перед началом экзамена нужно внимательно выслушать инструкции проктора, при необходимости, задать ему вопросы. Затем внимательно прочитать ВСЕ задания, если нужно, нарисовать схему, на которой отметить, где какие технологии нужно настроить, чтобы сразу отследить связи, оптимальную последовательность выполнения и подводные камни. В принципе, если вы подобным образом уже практиковались для тренировки в процессе подготовки, то на самом экзамене схему можно и не рисовать, т.к. топология довольно простая и быстро запоминается.

Затем необходимо на всех устройствах просмотреть конфигурацию командой sh run, отметить для себя и записать всякого рода аномалии и странности. Обязательно нужно сделать резервное копирование начальных конфигураций всех устройств во флеш-память. Затем надо проверить IP адресацию и настройки VLANов, сравнить их с диаграммами в задании. Не забудьте включить логирование событий на всех устройствах (log on, logg con 7), в конце ACL не ленитесь добавлять deny ip any any log, а для ZFW и CBAC — вводить команду ip inspect log drop-pkt.

Далее – начинаем выполнять задания. В первую очередь делаем Inline IPS, NTP, NAT, Transparent FW, затем – все по порядку. Наверняка попадется противное задание за 2-3 балла на какую-нибудь редкую и малоизвестную команду или технологию. Если вам вообще не понятно, как делать задание, и быстрый поиск в документации не дал результатов, то лучше задание пропустить и больше времени потратить на задания за 5-6 баллов и на проверку своей работы.

В ходе экзамена главное – не паниковать, если что-то не получается, и не суетиться. Необходимо очень внимательно читать каждое слово в задании и проверять каждое решение после его настройки. Не нужно бояться задавать вопросы проктору, он там не для того, чтобы вас завалить. Если не можете найти проблемы в течение 15-20 минут, лучше спросить проктора. Возможно, это баг, и проктор поможет решить проблему. Помните, что в этом случае по правилам проктор не может добавить больше 10 минут к экзамену.

Я для себя выбрала следующие ориентиры по времени. Если первые три секции сделаны до обеда – все идет хорошо. На полную проверку решения должно остаться 1,5-2 часа, один час – очень мало. ОБЯЗАТЕЛЬНО проверяйте все задания в конце экзамена. Как минимум 1-2 ошибки, которые спасут вам несколько драгоценных баллов, вы точно найдете. Перед проверкой лучше перезагрузиться, предварительно все еще раз сохранив.

Документация на экзамене

Документацией пользоваться можно, но мне известны случаи, когда прокси-сервер был недоступен, и у кандидатов не было доступа к документации практически до самого конца экзамена. Или доступ был очень медленный. Поэтому готовьтесь так, чтобы обращаться к документации только в крайних случаях. Поиск по документации в процессе сдачи экзамена отключен. Нужно очень хорошо ориентироваться в документах, четко знать, где что расположено, уметь пользоваться Command Reference и Master Index для поиска команд и уточнения значения операндов.

Хотя в интернете можно найти множество подобных историй и всевозможных советов по сдаче CCIE, я постаралась привести те вещи, которые лично мне очень помогли при подготовке. Конечно, не бывает единственно правильного подхода, и каждый найдет свой собственный путь к CCIE Security.

Желаю удачи в подготовке и на экзамене!

Полезные ссылки